Compte tenu du fait que la vitesse d’échange de données numériques n’a cessé d’augmenter ces dernières années, il est primordial de garantir la sécurité des informations lors de la réception, du stockage et de la transmission des données.

Afin de minimiser le risque que des informations tombent entre de mauvaises mains, il est nécessaire d’utiliser une procédure de cryptage afin que seul le destinataire prévu puisse accéder aux données. L’un des types de codage les plus simples est le chiffrement de César.

Compte tenu de l’utilisation généralisée des technologies Internet, les problèmes de sécurité de l’information apparaissent de plus en plus souvent et la protection des informations confidentielles est de la plus haute importance dans les services bancaires par Internet. Dans la très grande majorité des cas, le fournisseur est tenu d’assurer la sécurité de sa propre infrastructure, ainsi que la protection des données personnelles et des applications des clients, tandis que ce dernier doit s’assurer que le fournisseur a pris toutes les mesures nécessaires pour assurer l’information Sécurité.

Afin de minimiser les risques que les données personnelles tombent entre de mauvaises mains, les données doivent être converties sous une forme illisible, et cette procédure est effectuée du côté de l’expéditeur, après quoi, déjà du côté du destinataire, la transformation inverse en un forme lisible a lieu. Ainsi, on peut affirmer que le problème du maintien de la confidentialité des informations revêt une importance particulière tant pour les particuliers que pour les grandes entreprises.

Cryptographie

La science qui consiste à empêcher les informations de tomber entre de mauvaises mains, en les convertissant sous une forme que les attaquants sont incapables de reconnaître à la fois pendant le stockage et l’émission, existe depuis plus de deux mille ans.

Le concept même de cryptologie vient de deux mots signifiant « caché » et « écrire », ce qui rend la communication incompréhensible pour tous sauf les destinataires prévus. Un message censé être envoyé est appelé texte en clair, tandis que celui qui est réellement envoyé est déjà un texte crypté. Il est d’usage de distinguer deux principaux types de cryptographie qui, selon le type de clés de sécurité utilisées pour chiffrer puis déchiffrer les données, les méthodes de codage asymétrique et symétrique.

Cryptage symétrique

La cryptographie à clé symétrique implique l’utilisation d’une seule clé pour le chiffrement et le déchiffrement, une technique connue sous le nom de cryptographie à clé privée qui peut être mise à jour pour fournir des clés supplémentaires.

Cette approche, par rapport à l’asymétrique, est plus efficace et efficiente, et la clé est générée par l’algorithme de chiffrement approprié, qui est ensuite envoyé à la section destinataire. La méthode de cryptage symétrique est criblée d’un certain nombre de problèmes, car il n’y a pratiquement pas de canaux sécurisés dans la nature, et donc la clé est transmise avec les données, ce qui réduit considérablement l’efficacité de la bande passante, tout en augmentant les coûts.

Cryptage asymétrique

Ce type de chiffrement est appelé cryptographie à clé publique, et deux clés sont utilisées, dont l’une, utilisée pour le chiffrement, est publique et connue du grand public, tandis que la seconde, utilisée pour le déchiffrement, n’est connue que de l’utilisateur du correspondant. clé et est privé. En associant mathématiquement les clés, les données chiffrées à l’aide de la clé publique ne peuvent être déchiffrées que par la clé privée correspondante, résolvant ainsi le problème de chiffrement de gestion de clé symétrique. Cependant, cette nature unique du chiffrement à clé publique le rend plus vulnérable aux attaques.

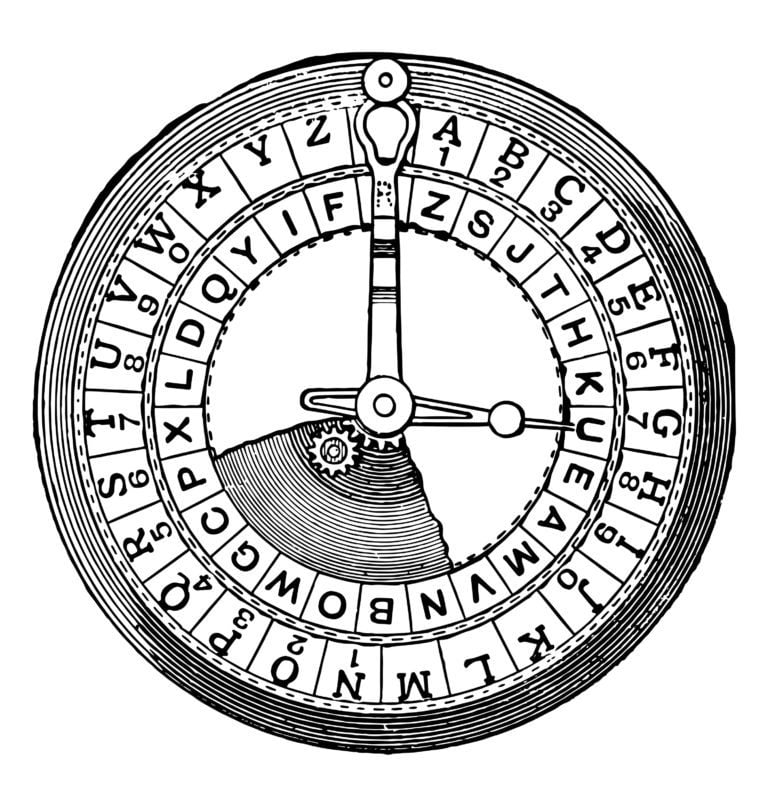

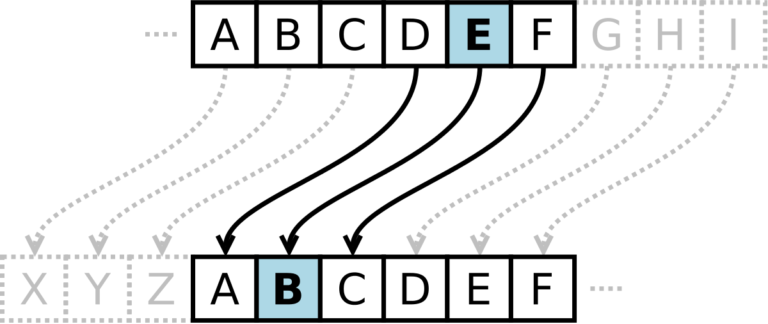

De plus, les méthodes de chiffrement asymétrique, qui nécessitent une puissance de calcul importante, sont près de mille fois plus lentes que le chiffrement symétrique. En tant que méthodes de conversion de données sous une forme illisible, des méthodes liées à la permutation et au remplacement sont généralement utilisées. Un exemple de méthode de substitution est simplement le chiffrement de César, qui se distingue par un algorithme de cryptage et de décryptage assez simple. Pour décrypter le système, il n’est même pas nécessaire de connaître la clé de cryptage, qui est assez facile à craquer en changeant l’ordre du cryptage et en changeant l’ordre de l’alphabet.

Dans le cas où l’on sait de manière fiable que le chiffrement de César a été utilisé dans l’encodage, alors pour effectuer une cryptanalyse par force brute, il ne sera nécessaire de trier que 26 clés, par rapport à la langue anglaise, compte tenu de la popularité de chiffrement et déchiffrement. De plus, si une lettre est devenue connue, en déterminant le décalage, vous pouvez rapidement déchiffrer l’intégralité du message. L’une des méthodes les plus couramment utilisées en cryptanalyse est « l’analyse de fréquence », qui suppose que dans les textes longs, et pour différents textes d’une même langue, la fréquence d’occurrence d’une lettre donnée de l’alphabet ne change pas. La méthode de cryptanalyse fréquentielle a acquis une renommée particulière en 1822, dans le processus de déchiffrement des hiéroglyphes égyptiens. Depuis le milieu du siècle dernier, le développement de la grande majorité des algorithmes de chiffrement a été réalisé en tenant compte de la résistance à la cryptanalyse fréquentielle, et il est donc généralement utilisé dans le processus de formation des futurs cryptographes.

Comment déchiffrer le chiffre de César

La première situation permet de craquer en utilisant les méthodes utilisées pour un chiffrement par substitution simple, car en utilisant des solutions similaires, telles que l’analyse de fréquence, il sera possible de remarquer rapidement la régularité utilisée dans la solution, sur la base de laquelle nous pouvons conclure que le système de codage utilisé est un chiffre de César. La deuxième situation est encore plus simple, puisque par exemple, en anglais, il n’y a que 25 options de décalage qui peuvent être testées en utilisant la méthode de la force brute. Ainsi, il est possible d’écrire un morceau de texte qui a été encodé dans une colonne de tous les décalages possibles, en utilisant une technique connue sous le nom de « compléter un composant simple ».

Dans le cas où il existe un texte brut écrit en langage naturel, l’option de décodage est susceptible d’être la seule, tandis que lors de l’utilisation de messages suffisamment courts, plusieurs options de décryptage sont possibles, en tenant compte de divers décalages. La chose la plus intéressante est que la procédure, qui implique un cryptage multiple, n’augmente pas le degré de résistance au piratage.

Sortie

Le chiffrement de César est l’un des types de cryptage les plus simples, souvent combiné à d’autres techniques. Actuellement, le cryptage, à la fois par substitution et par permutation, est effectué à l’aide d’ordinateurs, et afin d’obtenir un chiffrement suffisamment sûr et fiable, une combinaison de méthodes classiques doit être utilisée.