Biorąc pod uwagę fakt, że w ostatnich latach szybkość cyfrowej wymiany danych stale rośnie, na pierwszy plan wysuwa się zapewnienie bezpieczeństwa informacji podczas odbierania, przechowywania i przesyłania danych.

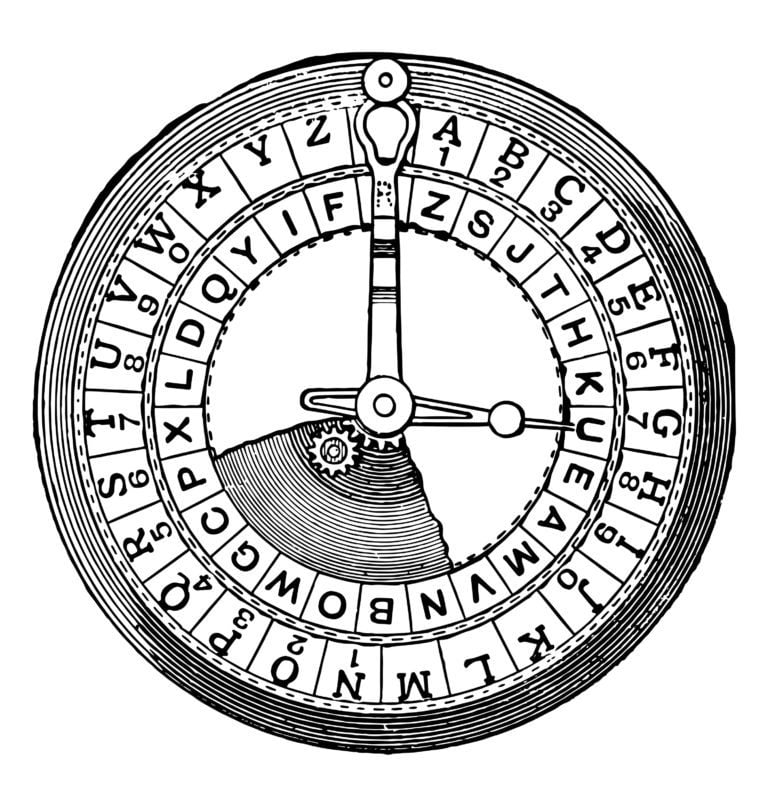

Aby zminimalizować ryzyko dostania się informacji w niepowołane ręce, konieczne jest zastosowanie procedury szyfrowania, aby dostęp do danych miał tylko zamierzony odbiorca. Jednym z najprostszych rodzajów kodowania jest szyfr Cezara.

W związku z powszechnym wykorzystaniem technologii internetowych coraz częściej pojawiają się problemy z bezpieczeństwem informacji, a ochrona informacji poufnych ma w bankowości internetowej największe znaczenie. W zdecydowanej większości przypadków dostawca jest zobowiązany do zapewnienia bezpieczeństwa własnej infrastruktury oraz ochrony danych osobowych i aplikacji klientów, natomiast ci ostatni muszą upewnić się, że dostawca podjął wszelkie niezbędne środki w celu zapewnienia informacji bezpieczeństwo.

Aby zminimalizować ryzyko dostania się danych osobowych w niepowołane ręce, dane muszą zostać przekonwertowane do postaci nieczytelnej, a procedura ta jest przeprowadzana po stronie nadawcy, po czym, już po stronie odbiorcy, odwrotne przekształcenie do postaci ma miejsce czytelna forma. Można zatem argumentować, że problem zachowania informacji poufnych ma szczególne znaczenie zarówno dla osób fizycznych, jak i dużych firm.

Kryptografia

Nauka o ochronie informacji przed dostaniem się w niepowołane ręce, poprzez przekształcanie jej w formę, której atakujący nie są w stanie rozpoznać zarówno podczas przechowywania, jak i wydawania, istnieje od ponad dwóch tysięcy lat.

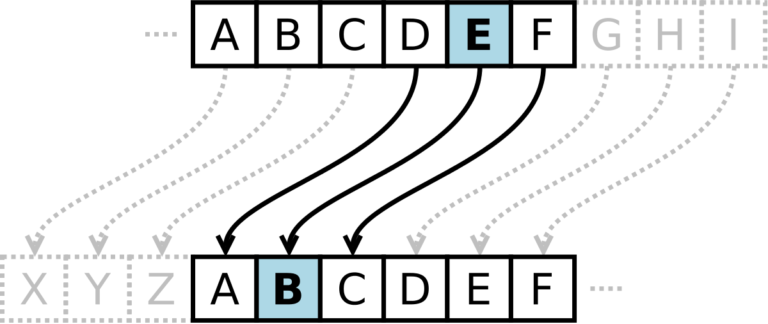

Samo pojęcie kryptologii pochodzi od dwóch słów oznaczających „ukryty” i „pisać”, co sprawia, że komunikacja jest niezrozumiała dla wszystkich poza zamierzonymi odbiorcami. Wiadomość, która ma zostać wysłana, nazywa się zwykłym tekstem, podczas gdy faktycznie wysyłana jest już zaszyfrowanym tekstem. Zwyczajowo rozróżnia się dwa główne typy kryptografii, które w zależności od rodzaju kluczy bezpieczeństwa używanych do szyfrowania, a następnie odszyfrowywania danych, metody kodowania asymetrycznego i symetrycznego.

Szyfrowanie symetryczne

Kryptografia klucza symetrycznego obejmuje użycie jednego klucza zarówno do szyfrowania, jak i deszyfrowania, techniki znanej jako kryptografia klucza prywatnego, którą można aktualizować, aby zapewnić dodatkowe klucze.

Takie podejście, w porównaniu z asymetrycznym, jest wydajniejsze i wydajniejsze, a klucz generowany jest przez odpowiedni algorytm szyfrujący, który jest następnie przesyłany do sekcji odbiorcy. Metoda szyfrowania symetrycznego jest obarczona szeregiem problemów, ponieważ praktycznie nie ma bezpiecznych kanałów, a zatem klucz jest przesyłany wraz z danymi, co znacznie zmniejsza wydajność przepustowości, jednocześnie zwiększając koszty.

Szyfrowanie asymetryczne

Ten rodzaj szyfrowania nazywa się kryptografią klucza publicznego i używane są dwa klucze, z których jeden, używany do szyfrowania, jest publiczny i znany ogółowi społeczeństwa, a drugi, używany do odszyfrowywania, jest znany tylko użytkownikowi odpowiedniego klucz i jest prywatny. Dzięki matematycznemu powiązaniu kluczy dane zaszyfrowane przy użyciu klucza publicznego można odszyfrować tylko za pomocą odpowiedniego klucza prywatnego, rozwiązując w ten sposób problem szyfrowania symetrycznego zarządzania kluczami. Jednak ten wyjątkowy charakter szyfrowania kluczem publicznym sprawia, że jest ono bardziej podatne na ataki.

Ponadto metody szyfrowania asymetrycznego, które wymagają znacznej mocy obliczeniowej, są prawie tysiąc razy wolniejsze niż szyfrowanie symetryczne. Jako metody konwersji danych do postaci nieczytelnej zwykle stosuje się metody związane z permutacją i zamianą. Jednym z przykładów metody podstawienia jest właśnie szyfr Cezara, który wyróżnia się dość prostym algorytmem szyfrowania i deszyfrowania. Aby odszyfrować system, nie trzeba nawet znać klucza szyfrującego, który można łatwo złamać, zmieniając kolejność szyfrowania i kolejność alfabetu.

W przypadku, gdy niezawodnie wiadomo, że do kodowania użyto szyfru Cezara, to w celu przeprowadzenia kryptoanalizy metodą brute-force konieczne będzie jedynie sortowanie 26 kluczy w stosunku do języka angielskiego, biorąc pod uwagę popularność szyfrowanie i deszyfrowanie. Ponadto, jeśli znana jest jedna litera, to określając przesunięcie, możesz szybko odszyfrować całą wiadomość. Jedną z najczęstszych metod stosowanych w kryptoanalizie jest „Analiza częstotliwości”, która zakłada, że w długich tekstach i dla różnych tekstów tego samego języka częstotliwość występowania danej litery alfabetu nie ulega zmianie. Metoda kryptoanalizy częstotliwości zyskała szczególną sławę w 1822 r. w procesie odczytywania egipskich hieroglifów. Od połowy ubiegłego wieku rozwój zdecydowanej większości algorytmów szyfrowania był prowadzony z uwzględnieniem odporności na kryptoanalizę częstotliwości, dlatego jest on zwykle wykorzystywany w procesie szkolenia przyszłych kryptografów.

Jak rozszyfrować szyfr Cezara

Pierwsza sytuacja pozwala na złamanie przy użyciu metod stosowanych dla prostego szyfru podstawieniowego, gdyż stosując podobne rozwiązania, np. analizę częstotliwości, będzie można szybko zauważyć prawidłowość zastosowaną w rozwiązaniu, na podstawie której można wnioskować, że zastosowany system kodowania jest szyfrem Cezara. Druga sytuacja jest jeszcze prostsza, ponieważ na przykład w języku angielskim istnieje tylko 25 opcji zmiany biegów, które można przetestować metodą brute force. W ten sposób możliwe jest napisanie fragmentu tekstu, który został zakodowany w kolumnie wszystkich możliwych przesunięć, przy użyciu techniki znanej jako „uzupełnianie prostego komponentu”.

W przypadku, gdy istnieje zwykły tekst napisany w języku naturalnym, opcja dekodowania będzie prawdopodobnie jedyna, podczas gdy przy użyciu wystarczająco krótkich wiadomości możliwe są różne opcje deszyfrowania, z uwzględnieniem różnych przesunięć. Najciekawsze jest to, że procedura polegająca na wielokrotnym szyfrowaniu nie zwiększa stopnia odporności na włamania.

Wyjście

Szyfr Cezara to jeden z najprostszych rodzajów szyfrowania, często łączony z innymi technikami. Obecnie szyfrowanie, zarówno przez podstawienie, jak i permutację, odbywa się za pomocą komputerów, a w celu uzyskania wystarczająco bezpiecznego i niezawodnego szyfru należy zastosować kombinację metod klasycznych.