Gezien het feit dat de snelheid van digitale gegevensuitwisseling de laatste jaren voortdurend toeneemt, komt het waarborgen van informatiebeveiliging bij het ontvangen, opslaan en verzenden van gegevens op de voorgrond.

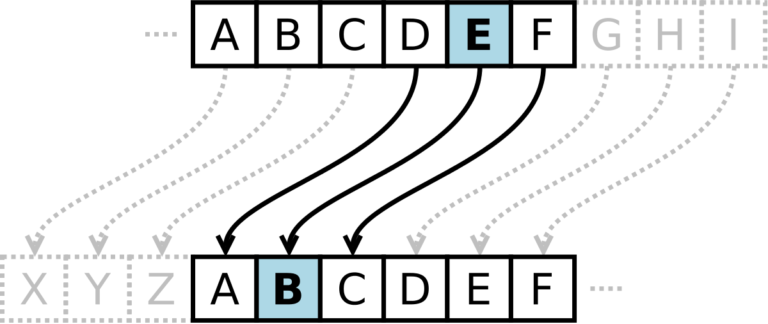

Om het risico dat informatie in verkeerde handen valt te minimaliseren, is het noodzakelijk om een encryptieprocedure te gebruiken, zodat alleen de beoogde ontvanger toegang heeft tot de gegevens. Een van de eenvoudigste soorten codering is het Caesarcijfer.

Gezien het wijdverbreide gebruik van internettechnologieën, doen zich steeds vaker problemen met informatiebeveiliging voor en is de bescherming van vertrouwelijke informatie van het grootste belang bij internetbankieren. In de overgrote meerderheid van de gevallen is de aanbieder verplicht om de veiligheid van zijn eigen infrastructuur te waarborgen, evenals de bescherming van persoonsgegevens en applicaties van klanten, terwijl deze laatste ervoor moet zorgen dat de aanbieder alle nodige maatregelen heeft genomen om de informatievoorziening te waarborgen. beveiliging.

Om het risico dat persoonsgegevens in verkeerde handen vallen te minimaliseren, moeten de gegevens worden omgezet in een onleesbare vorm, en deze procedure wordt uitgevoerd aan de kant van de verzender, waarna, al aan de kant van de ontvanger, de omgekeerde transformatie naar een leesbare vorm plaatsvindt. Er kan dus worden gesteld dat het probleem van het bewaren van vertrouwelijke informatie van bijzonder belang is voor zowel individuen als grote bedrijven.

Cryptografie

De wetenschap om te voorkomen dat informatie in verkeerde handen valt, door deze om te zetten in een vorm die aanvallers niet kunnen herkennen, zowel tijdens opslag als bij uitgifte, bestaat al meer dan tweeduizend jaar.

Het concept van cryptologie komt van twee woorden die “verborgen” en “schrijven” betekenen, wat communicatie onbegrijpelijk maakt voor iedereen behalve de beoogde ontvangers. Een bericht dat zou moeten worden verzonden, wordt platte tekst genoemd, terwijl een bericht dat daadwerkelijk wordt verzonden, al versleutelde tekst is. Het is gebruikelijk om twee hoofdtypen cryptografie te onderscheiden, die, afhankelijk van het type beveiligingssleutels dat wordt gebruikt om gegevens te versleutelen en vervolgens te ontsleutelen, asymmetrische en symmetrische coderingsmethoden zijn.

Symmetrische versleuteling

Symmetrische sleutelcryptografie omvat het gebruik van een enkele sleutel voor zowel codering als decodering, een techniek die bekend staat als cryptografie met privésleutels en die kan worden bijgewerkt om extra sleutels te verschaffen.

Deze benadering is, in vergelijking met de asymmetrische, efficiënter en efficiënter, en de sleutel wordt gegenereerd door het juiste versleutelingsalgoritme, dat vervolgens naar de ontvanger wordt gestuurd. De symmetrische versleutelingsmethode kent een aantal problemen, aangezien er in de natuur praktisch geen beveiligde kanalen zijn en daarom de sleutel samen met de gegevens wordt verzonden, wat de bandbreedte-efficiëntie aanzienlijk vermindert en de kosten verhoogt.

Asymmetrische codering

Dit type codering wordt cryptografie met openbare sleutels genoemd en er worden twee sleutels gebruikt, waarvan er één, die wordt gebruikt voor codering, openbaar is en bekend is bij het grote publiek, terwijl de tweede, die wordt gebruikt voor decodering, alleen bekend is bij de gebruiker van de overeenkomstige sleutel en is privé. Door de sleutels mathematisch te associëren, kunnen gegevens die zijn versleuteld met behulp van de openbare sleutel alleen worden ontsleuteld met de bijbehorende privésleutel, waardoor het probleem van symmetrische sleutelbeheerversleuteling wordt opgelost. Dit unieke karakter van versleuteling met openbare sleutels maakt het echter kwetsbaarder voor aanvallen.

Bovendien zijn asymmetrische encryptiemethoden, die veel rekenkracht vereisen, bijna duizend keer langzamer dan symmetrische encryptie. Als methoden om gegevens om te zetten in een onleesbare vorm, worden meestal methoden gebruikt die verband houden met permutatie en vervanging. Een voorbeeld van een substitutiemethode is alleen de Caesar-codering, die zich onderscheidt door een vrij eenvoudig coderings- en decoderingsalgoritme. Om het systeem te decoderen, hoeft men niet eens de coderingssleutel te kennen, die gemakkelijk genoeg te kraken is door de volgorde van de codering en de volgorde van het alfabet te veranderen.

In het geval dat het betrouwbaar bekend is dat het Caesar-cijfer werd gebruikt bij de codering, dan is het voor het uitvoeren van brute-force cryptanalyse slechts nodig om 26 sleutels te sorteren, in relatie tot de Engelse taal, gezien de populariteit van encryptie en decryptie. Als er bovendien één letter bekend is geworden, kunt u door de offset te bepalen snel het hele bericht ontcijferen. Een van de meest gebruikte methoden in cryptanalyse is “Frequentieanalyse”, die ervan uitgaat dat in lange teksten en voor verschillende teksten van dezelfde taal de frequentie van voorkomen van een bepaalde letter van het alfabet niet verandert. De methode van frequentiecryptanalyse kreeg vooral bekendheid in 1822, tijdens het ontcijferen van Egyptische hiërogliefen. Sinds het midden van de vorige eeuw is de ontwikkeling van de overgrote meerderheid van coderingsalgoritmen uitgevoerd rekening houdend met de weerstand tegen frequentiecryptanalyse, en daarom wordt het meestal gebruikt bij het trainen van toekomstige cryptografen.

Hoe het Caesar-cijfer te ontcijferen

De eerste situatie maakt kraken mogelijk met behulp van de methoden die worden gebruikt voor een eenvoudig substitutiecijfer, omdat met vergelijkbare oplossingen, zoals frequentieanalyse, het mogelijk zal zijn om snel de regelmaat op te merken die in de oplossing wordt gebruikt, op basis waarvan we kunnen concluderen dat het gebruikte coderingssysteem is een Caesarcijfer. De tweede situatie is nog eenvoudiger, aangezien er bijvoorbeeld voor Engels slechts 25 shift-opties zijn die getest kunnen worden met behulp van de brute force-methode. Het is dus mogelijk om een stuk tekst uit te schrijven dat is gecodeerd in een kolom met alle mogelijke verschuivingen, met behulp van een techniek die bekend staat als “het voltooien van een eenvoudig onderdeel”.

In het geval dat er sprake is van een platte tekst in natuurlijke taal, dan is waarschijnlijk de decoderingsoptie de enige, terwijl bij voldoende korte berichten een aantal decoderingsopties mogelijk zijn, rekening houdend met verschillende verschuivingen. Het meest interessante is dat de procedure, waarbij sprake is van meervoudige versleuteling, de mate van weerstand tegen hacking niet verhoogt.

Uitvoer

Het Caesar-cijfer is een van de eenvoudigste soorten encryptie, vaak gecombineerd met andere technieken. Momenteel wordt codering, zowel door substitutie als door permutatie, uitgevoerd met behulp van computers, en om een voldoende veilige en betrouwbare codering te verkrijgen, moet een combinatie van klassieke methoden worden gebruikt.