近年、デジタルデータ交換の速度が絶えず向上していることを考えると、データの送受信時の情報セキュリティの確保が重要視されています。

情報が悪用されるリスクを最小限に抑えるために、暗号化手順を使用して、目的の受信者だけがデータにアクセスできるようにする必要があります。最も単純なタイプのコーディングの1つは、シーザー暗号です。

インターネット技術の普及を考えると、情報セキュリティの問題がますます頻繁に発生しており、機密情報の保護はインターネットバンキングにおいて最も重要です。ほとんどの場合、プロバイダーは自社のインフラストラクチャのセキュリティ、および個人データと顧客のアプリケーションの保護を確保する義務がありますが、後者はプロバイダーが情報を確保するために必要なすべての措置を講じていることを確認する必要があります安全。

個人データが悪用されるリスクを最小限に抑えるために、データを読み取り不可能な形式に変換する必要があります。この手順は送信者側で実行され、その後、すでに受信者側で逆変換されます。読み取り可能なフォームが実行されます。したがって、機密情報を維持する問題は、個人と大企業の両方にとって特に重要であると主張することができます。

暗号化

情報を悪意のある人の手に渡らないように保護する科学は、攻撃者が保管と発行の両方で認識できない形式に変換することにより、2000年以上前から存在しています。

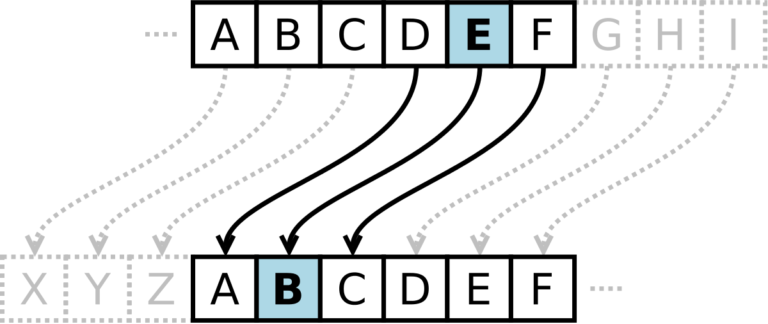

暗号学の概念そのものは、「隠された」と「書く」を意味する2つの単語に由来します。これにより、意図された受信者以外のすべての人がコミュニケーションを理解できなくなります。送信されるはずのメッセージはプレーンテキストと呼ばれますが、実際に送信されるメッセージはすでに暗号化されたテキストです。データの暗号化と復号化に使用されるセキュリティキーのタイプに応じて、非対称と対称のエンコード方式の2つの主要なタイプの暗号化を区別するのが通例です。

対称暗号化

対称鍵暗号化では、暗号化と復号化の両方に単一の鍵を使用します。これは、追加の鍵を提供するために更新できる秘密鍵暗号化と呼ばれる手法です。

このアプローチは、非対称のアプローチと比較して、より効率的かつ効率的であり、キーは適切な暗号化アルゴリズムによって生成され、受信者セクションに送信されます。対称暗号化方式は、安全なチャネルが本質的に存在しないため、多くの問題があります。そのため、キーはデータと一緒に送信され、帯域幅の効率が大幅に低下し、コストが増加します。

非対称暗号化

このタイプの暗号化は公開鍵暗号化と呼ばれ、2つの鍵が使用されます。1つは暗号化に使用され、公開されて一般に知られています。もう1つは復号化に使用され、対応するユーザーだけが知っています。キーとプライベートです。鍵を数学的に関連付けることにより、公開鍵を使用して暗号化されたデータは、対応する秘密鍵によってのみ復号化できるため、対称鍵管理暗号化の問題が解決されます。ただし、公開鍵暗号化のこの独自の性質により、攻撃に対してより脆弱になります。

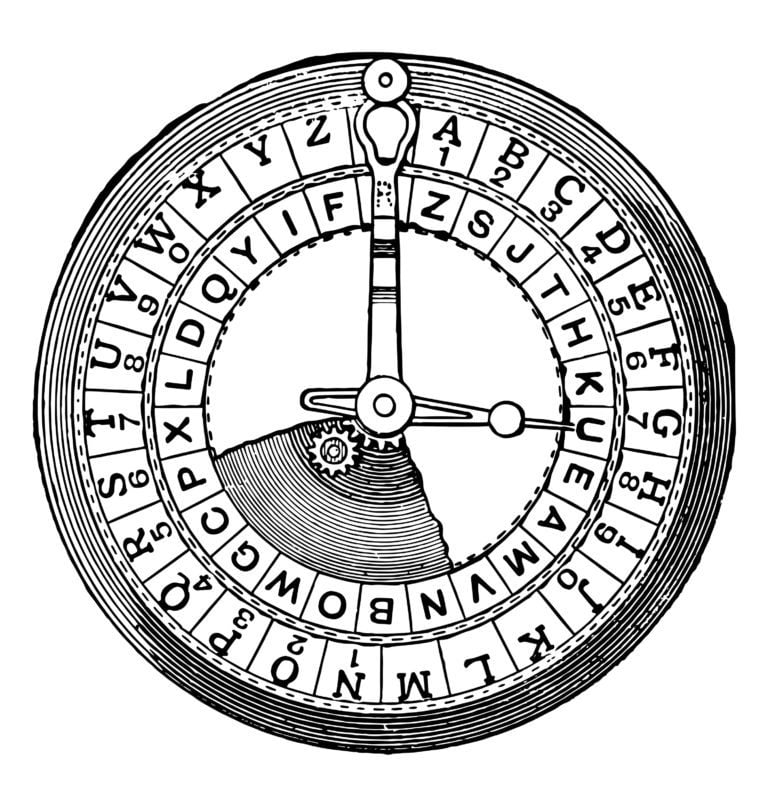

さらに、かなりの計算能力を必要とする非対称暗号化方式は、対称暗号化よりもほぼ1000倍遅くなります。データを判読不能な形式に変換する方法として、通常、順列と置換に関連する方法が使用されます。置換方法の一例は、非常に単純な暗号化および復号化アルゴリズムによって区別されるシーザー暗号です。システムを復号化するために、暗号化キーを知る必要さえありません。暗号化の順序を変更し、アルファベットの順序を変更することで、簡単に解読できます。

シーザー暗号がエンコーディングに使用されたことが確実にわかっている場合、ブルートフォース暗号解読を実行するには、英語に関連して26個のキーをソートするだけで済みます。暗号化と復号化。さらに、1つの文字がわかった場合は、オフセットを決定することで、メッセージ全体をすばやく復号化できます。暗号解読で使用される最も一般的な方法の1つは、「頻度分析」です。これは、長いテキストで、同じ言語の異なるテキストについて、アルファベットの特定の文字の出現頻度が変化しないことを前提としています。周波数暗号解読の方法は、エジプトの象形文字を解読する過程で、1822年に特に有名になりました。前世紀半ば以降、暗号解読アルゴリズムの大部分の開発は、周波数暗号解読への耐性を考慮して行われてきたため、通常、将来の暗号解読者を訓練するプロセスで使用されます。

シーザー暗号を解読する方法

最初の状況では、周波数分析などの同様のソリューションを使用すると、ソリューションで使用されている規則性にすばやく気付くことができるため、単純な換字式暗号に使用されている方法を使用してクラッキングが可能になります。これに基づいて、コーディングシステムが使用されていると結論付けることができます。シーザー暗号です。 2番目の状況はさらに単純です。たとえば、英語では、ブルートフォース方式を使用してテストできるシフトオプションは25個しかないためです。したがって、「単純なコンポーネントの完成」と呼ばれる手法を使用して、考えられるすべてのシフトの列にエンコードされたテキストを書き出すことができます。

自然言語で書かれたプレーンテキストがある場合、デコードオプションが唯一のオプションである可能性がありますが、十分に短いメッセージを使用する場合は、さまざまなシフトを考慮して、いくつかの復号化オプションが可能です。最も興味深いのは、複数の暗号化を伴う手順では、ハッキングに対する耐性が向上しないことです。

出力

シーザー暗号は最も単純なタイプの暗号化の1つであり、他の技術と組み合わされることがよくあります。現在、置換と置換の両方による暗号化はコンピューターを使用して実行されており、十分に安全で信頼性の高い暗号を取得するには、従来の方法を組み合わせて使用する必要があります。