Considerando il fatto che la velocità dello scambio di dati digitali è in costante aumento negli ultimi anni, viene in primo piano garantire la sicurezza delle informazioni durante la ricezione, l’archiviazione e la trasmissione dei dati.

Per ridurre al minimo il rischio che le informazioni cadano nelle mani sbagliate, è necessario utilizzare una procedura di crittografia in modo che solo il destinatario previsto possa accedere ai dati. Uno dei tipi più semplici di codifica è il cifrario di Cesare.

Dato l’uso diffuso delle tecnologie Internet, stanno emergendo sempre più spesso problemi di sicurezza delle informazioni e la protezione delle informazioni riservate è della massima importanza nell’internet banking. Nella stragrande maggioranza dei casi, il provider è obbligato a garantire la sicurezza della propria infrastruttura, nonché la protezione dei dati personali e delle applicazioni dei clienti, mentre quest’ultimo deve assicurarsi che il provider abbia adottato tutte le misure necessarie per garantire le informazioni sicurezza.

Per ridurre al minimo i rischi che i dati personali cadano in mani sbagliate, i dati devono essere convertiti in un formato illeggibile, e tale procedura viene svolta da parte del mittente, dopodiché, già da parte del destinatario, la trasformazione inversa in un forma leggibile ha luogo. Pertanto, si può sostenere che il problema del mantenimento delle informazioni riservate è di particolare rilevanza sia per i privati che per le grandi aziende.

Crittografia

La scienza della protezione delle informazioni dalla caduta nelle mani sbagliate, convertendole in una forma che gli aggressori non sono in grado di riconoscere sia durante l’archiviazione che durante l’emissione, esiste da più di duemila anni.

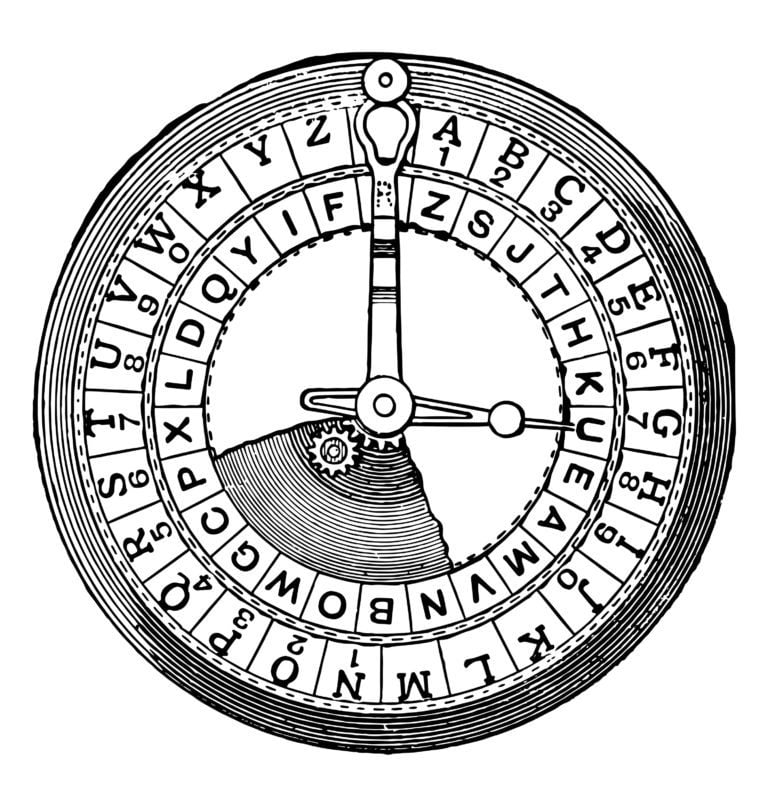

Il concetto stesso di crittografia deriva da due parole che significano “nascosto” e “scrivere”, il che rende la comunicazione incomprensibile a tutti tranne che ai destinatari previsti. Un messaggio che dovrebbe essere inviato è chiamato testo in chiaro, mentre quello effettivamente inviato è già testo crittografato. È consuetudine distinguere due tipi principali di crittografia, che, a seconda del tipo di chiavi di sicurezza utilizzate per crittografare e quindi decrittografare i dati, metodi di codifica asimmetrici e simmetrici.

Crittografia simmetrica

La crittografia a chiave simmetrica prevede l’uso di un’unica chiave sia per la crittografia che per la decrittografia, una tecnica nota come crittografia a chiave privata che può essere aggiornata per fornire chiavi aggiuntive.

Questo approccio, rispetto a quello asimmetrico, è più efficiente ed efficiente, e la chiave viene generata dall’apposito algoritmo di crittografia, che viene poi inviata alla sezione ricevente. Il metodo di crittografia simmetrica è pieno di una serie di problemi, poiché in natura non ci sono praticamente canali sicuri e quindi la chiave viene trasmessa insieme ai dati, il che riduce significativamente l’efficienza della larghezza di banda, aumentando i costi.

Crittografia asimmetrica

Questo tipo di crittografia è chiamato crittografia a chiave pubblica e vengono utilizzate due chiavi, una delle quali, utilizzata per la crittografia, è pubblica e nota al pubblico, mentre la seconda, utilizzata per la decrittazione, è nota solo all’utente del corrispondente chiave ed è privato. Associando matematicamente le chiavi, i dati crittografati con la chiave pubblica possono essere decifrati solo dalla corrispondente chiave privata, risolvendo così il problema della crittografia della gestione della chiave simmetrica. Tuttavia, questa natura unica della crittografia a chiave pubblica la rende più vulnerabile agli attacchi.

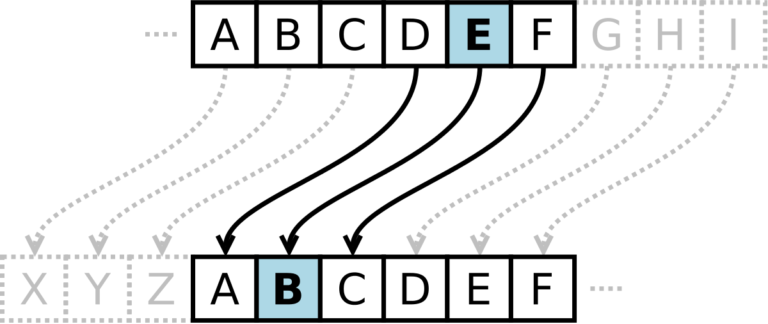

Inoltre, i metodi di crittografia asimmetrica, che richiedono una notevole potenza di calcolo, sono quasi mille volte più lenti della crittografia simmetrica. Come metodi per convertire i dati in una forma illeggibile, vengono solitamente utilizzati metodi relativi alla permutazione e alla sostituzione. Un esempio di metodo di sostituzione è proprio il cifrario Caesar, che si distingue per un algoritmo di crittografia e decrittazione abbastanza semplice. Per decifrare il sistema, non è nemmeno necessario conoscere la chiave di crittografia, che è abbastanza facile da decifrare cambiando l’ordine della crittografia e cambiando l’ordine dell’alfabeto.

Nel caso in cui sia noto in modo affidabile che nella codifica è stato utilizzato il cifrario di Cesare, quindi per eseguire la crittoanalisi a forza bruta, sarà sufficiente selezionare 26 chiavi, in relazione alla lingua inglese, data la popolarità di crittografia e decrittazione. Inoltre, se una lettera è diventata nota, determinando l’offset è possibile decrittografare rapidamente l’intero messaggio. Uno dei metodi più comuni utilizzati nella crittoanalisi è l'”analisi della frequenza”, che presuppone che nei testi lunghi, e per testi diversi della stessa lingua, la frequenza di occorrenza di una data lettera dell’alfabeto non cambi. Il metodo di crittoanalisi della frequenza ottenne una particolare fama nel 1822, nel processo di decifrazione dei geroglifici egizi. Dalla metà del secolo scorso, lo sviluppo della stragrande maggioranza degli algoritmi di crittografia è stato effettuato tenendo conto della resistenza alla crittoanalisi di frequenza, e quindi viene solitamente utilizzato nel processo di formazione dei futuri crittografi.

Come decifrare il cifrario di Cesare

La prima situazione consente il cracking utilizzando i metodi utilizzati per un semplice cifrario di sostituzione, poiché utilizzando soluzioni simili, come l’analisi della frequenza, sarà possibile notare rapidamente la regolarità utilizzata nella soluzione, in base alla quale si può concludere che il sistema di codifica utilizzato è un cifrario di Cesare. La seconda situazione è ancora più semplice, poiché ad esempio, in inglese, ci sono solo 25 opzioni di cambio che possono essere testate usando il metodo della forza bruta. Pertanto, è possibile scrivere un pezzo di testo che è stato codificato in una colonna di tutti i possibili spostamenti, utilizzando una tecnica nota come “completamento di un componente semplice”.

Nel caso in cui sia presente un testo in chiaro scritto in linguaggio naturale, è probabile che l’opzione di decodifica sia l’unica, mentre quando si utilizzano messaggi sufficientemente brevi, sono possibili diverse opzioni di decrittazione, tenendo conto dei vari spostamenti. La cosa più interessante è che la procedura, che prevede la crittografia multipla, non aumenta il grado di resistenza all’hacking.

Uscita

Il cifrario di Cesare è uno dei tipi più semplici di crittografia, spesso combinato con altre tecniche. Attualmente, la crittografia, sia per sostituzione che per permutazione, viene eseguita utilizzando i computer e, per ottenere una cifra sufficientemente sicura e affidabile, dovrebbe essere utilizzata una combinazione di metodi classici.