इस तथ्य को ध्यान में रखते हुए कि हाल के वर्षों में डिजिटल डेटा एक्सचेंज की गति लगातार बढ़ रही है, डेटा प्राप्त करने, संग्रहीत करने और संचारित करने पर सूचना सुरक्षा सुनिश्चित करना सामने आता है।

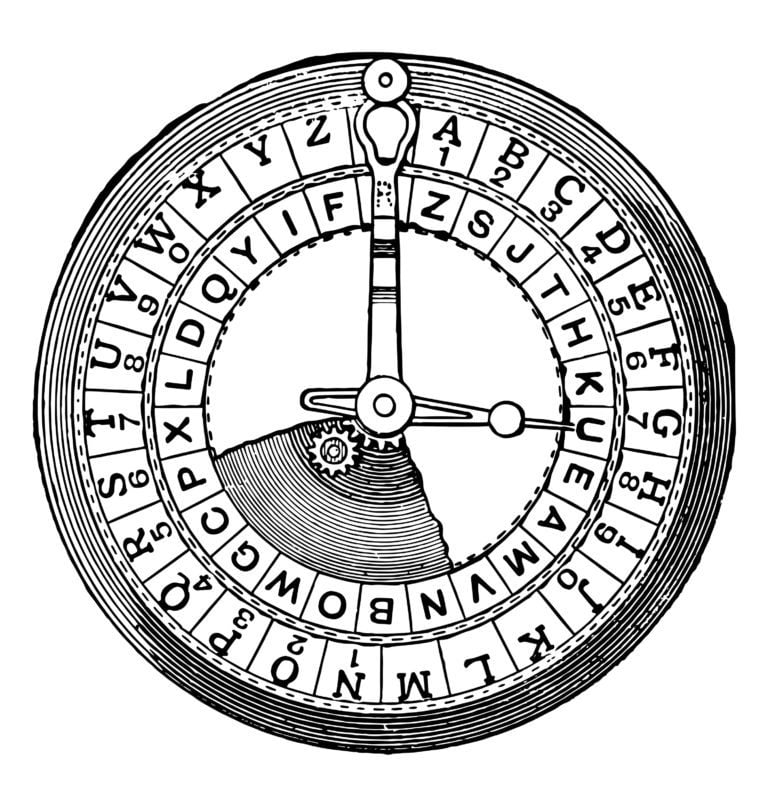

जानकारी के गलत हाथों में पड़ने के जोखिम को कम करने के लिए, एक एन्क्रिप्शन प्रक्रिया का उपयोग करना आवश्यक है ताकि केवल इच्छित प्राप्तकर्ता ही डेटा तक पहुंच सके। सबसे सरल प्रकार की कोडिंग में से एक सीज़र सिफर है।

इंटरनेट प्रौद्योगिकियों के व्यापक उपयोग को देखते हुए, सूचना सुरक्षा समस्याएं अधिक से अधिक बार उभर रही हैं, और गोपनीय जानकारी की सुरक्षा इंटरनेट बैंकिंग में सबसे अधिक महत्व रखती है। अधिकांश मामलों में, प्रदाता अपने स्वयं के बुनियादी ढांचे की सुरक्षा के साथ-साथ व्यक्तिगत डेटा और ग्राहकों के अनुप्रयोगों की सुरक्षा सुनिश्चित करने के लिए बाध्य है, जबकि बाद वाले को यह सुनिश्चित करना चाहिए कि प्रदाता ने जानकारी सुनिश्चित करने के लिए सभी आवश्यक उपाय किए हैं। सुरक्षा।

व्यक्तिगत डेटा के गलत हाथों में पड़ने के जोखिम को कम करने के लिए, डेटा को एक अपठनीय रूप में परिवर्तित किया जाना चाहिए, और यह प्रक्रिया प्रेषक की ओर से की जाती है, जिसके बाद, प्राप्तकर्ता के पक्ष में, पहले से ही एक में रिवर्स परिवर्तन होता है। पठनीय रूप होता है। इस प्रकार, यह तर्क दिया जा सकता है कि गोपनीय जानकारी को बनाए रखने की समस्या व्यक्तियों और बड़ी कंपनियों दोनों के लिए विशेष रूप से प्रासंगिक है।

क्रिप्टोग्राफी

जानकारी को गलत हाथों में पड़ने से बचाने का विज्ञान, इसे इस रूप में परिवर्तित करके कि हमलावर भंडारण और जारी करने के दौरान दोनों को पहचानने में असमर्थ हैं, दो हजार से अधिक वर्षों से अस्तित्व में है।

क्रिप्टोलॉजी की अवधारणा दो शब्दों से आती है जिसका अर्थ है “छिपा हुआ” और “लिखना”, जो संचार को सभी के लिए समझ में नहीं आता है, लेकिन इच्छित प्राप्तकर्ता। एक संदेश जिसे भेजा जाना चाहिए उसे प्लेन टेक्स्ट कहा जाता है, जबकि जो वास्तव में भेजा जाता है वह पहले से ही एन्क्रिप्टेड टेक्स्ट होता है। यह दो मुख्य प्रकार की क्रिप्टोग्राफी को अलग करने के लिए प्रथागत है, जो एन्क्रिप्ट करने के लिए उपयोग की जाने वाली सुरक्षा कुंजियों के प्रकार पर निर्भर करता है और फिर डेटा, असममित और सममित एन्कोडिंग विधियों को डिक्रिप्ट करता है।

सिमेट्रिक एन्क्रिप्शन

सममित कुंजी क्रिप्टोग्राफी में एन्क्रिप्शन और डिक्रिप्शन दोनों के लिए एकल कुंजी का उपयोग शामिल है, एक तकनीक जिसे निजी कुंजी क्रिप्टोग्राफी के रूप में जाना जाता है जिसे अतिरिक्त कुंजी प्रदान करने के लिए अद्यतन किया जा सकता है।

यह दृष्टिकोण, असममित एक की तुलना में, अधिक कुशल और कुशल है, और कुंजी उपयुक्त एन्क्रिप्शन एल्गोरिथम द्वारा उत्पन्न होती है, जिसे बाद में प्राप्तकर्ता अनुभाग में भेजा जाता है। सममित एन्क्रिप्शन विधि कई समस्याओं से भरी हुई है, क्योंकि प्रकृति में व्यावहारिक रूप से कोई सुरक्षित चैनल नहीं हैं, और इसलिए कुंजी को डेटा के साथ प्रेषित किया जाता है, जो लागत में वृद्धि करते हुए बैंडविड्थ दक्षता को काफी कम करता है।

असममित एन्क्रिप्शन

इस प्रकार के एन्क्रिप्शन को सार्वजनिक कुंजी क्रिप्टोग्राफी कहा जाता है, और दो कुंजियों का उपयोग किया जाता है, जिनमें से एक, एन्क्रिप्शन के लिए उपयोग की जाती है, सार्वजनिक होती है और आम जनता के लिए जानी जाती है, जबकि दूसरा, डिक्रिप्शन के लिए उपयोग किया जाता है, केवल संबंधित के उपयोगकर्ता के लिए जाना जाता है कुंजी और निजी है। कुंजियों को गणितीय रूप से जोड़कर, सार्वजनिक कुंजी का उपयोग करके एन्क्रिप्ट किए गए डेटा को केवल संबंधित निजी कुंजी द्वारा डिक्रिप्ट किया जा सकता है, जिससे सममित कुंजी प्रबंधन एन्क्रिप्शन की समस्या हल हो जाती है। हालाँकि, सार्वजनिक कुंजी एन्क्रिप्शन की यह अनूठी प्रकृति इसे हमले के लिए अधिक संवेदनशील बनाती है।

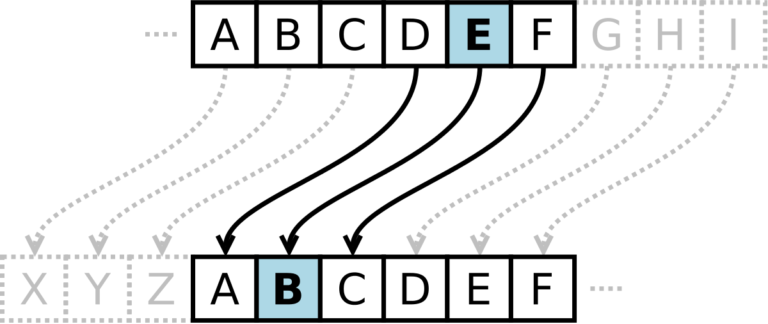

इसके अलावा, असममित एन्क्रिप्शन विधियाँ, जिनमें महत्वपूर्ण कंप्यूटिंग शक्ति की आवश्यकता होती है, सममित एन्क्रिप्शन की तुलना में लगभग एक हज़ार गुना धीमी होती हैं। डेटा को अपठनीय रूप में परिवर्तित करने के तरीकों के रूप में, क्रमपरिवर्तन और प्रतिस्थापन से संबंधित विधियों का आमतौर पर उपयोग किया जाता है। एक प्रतिस्थापन विधि का एक उदाहरण सिर्फ सीज़र सिफर है, जो काफी सरल एन्क्रिप्शन और डिक्रिप्शन एल्गोरिथम द्वारा प्रतिष्ठित है। सिस्टम को डिक्रिप्ट करने के लिए, किसी को एन्क्रिप्शन कुंजी को जानने की भी आवश्यकता नहीं है, जो एन्क्रिप्शन के क्रम को बदलकर और वर्णमाला के क्रम को बदलकर क्रैक करना काफी आसान है।

इस घटना में कि यह विश्वसनीय रूप से ज्ञात है कि सीज़र सिफर का उपयोग एन्कोडिंग में किया गया था, फिर ब्रूट-फोर्स क्रिप्टएनालिसिस करने के लिए, अंग्रेजी भाषा के संबंध में, केवल 26 कुंजियों के माध्यम से सॉर्ट करना आवश्यक होगा, की लोकप्रियता को देखते हुए एन्क्रिप्शन और डिक्रिप्शन। इसके अलावा, यदि एक अक्षर ज्ञात हो गया है, तो ऑफसेट का निर्धारण करके, आप पूरे संदेश को जल्दी से डिक्रिप्ट कर सकते हैं। क्रिप्टोएनालिसिस में उपयोग की जाने वाली सबसे आम विधियों में से एक “फ़्रीक्वेंसी विश्लेषण” है, जो मानता है कि लंबे ग्रंथों में, और एक ही भाषा के विभिन्न ग्रंथों के लिए, वर्णमाला के दिए गए अक्षर की आवृत्ति में परिवर्तन नहीं होता है। फ़्रीक्वेंसी क्रिप्टोएनालिसिस की विधि ने 1822 में मिस्र के चित्रलिपि को समझने की प्रक्रिया में विशेष प्रसिद्धि प्राप्त की। पिछली शताब्दी के मध्य से, एन्क्रिप्शन एल्गोरिदम के विशाल बहुमत का विकास आवृत्ति क्रिप्टोनालिसिस के प्रतिरोध को ध्यान में रखते हुए किया गया है, और इसलिए इसका उपयोग आमतौर पर भविष्य के क्रिप्टोग्राफरों को प्रशिक्षित करने की प्रक्रिया में किया जाता है।

सीज़र सिफर को कैसे समझें

पहली स्थिति एक साधारण प्रतिस्थापन सिफर के लिए उपयोग की जाने वाली विधियों का उपयोग करके क्रैकिंग की अनुमति देती है, क्योंकि आवृत्ति विश्लेषण जैसे समान समाधानों का उपयोग करके, समाधान में उपयोग की जाने वाली नियमितता को तुरंत नोटिस करना संभव होगा, जिसके आधार पर हम यह निष्कर्ष निकाल सकते हैं कि कोडिंग सिस्टम का उपयोग किया जाता है एक सीज़र सिफर है। दूसरी स्थिति और भी सरल है, उदाहरण के लिए, अंग्रेजी, केवल 25 शिफ्ट विकल्प हैं जिन्हें ब्रूट फोर्स विधि का उपयोग करके परीक्षण किया जा सकता है। इस प्रकार, “एक साधारण घटक को पूरा करने” के रूप में जानी जाने वाली तकनीक का उपयोग करके, सभी संभावित बदलावों के कॉलम में एन्कोड किए गए पाठ का एक टुकड़ा लिखना संभव है।

इस घटना में कि प्राकृतिक भाषा में एक सादा पाठ लिखा गया है, तो डिकोडिंग विकल्प केवल एक ही होने की संभावना है, जबकि पर्याप्त रूप से छोटे संदेशों का उपयोग करते समय, विभिन्न बदलावों को ध्यान में रखते हुए कई डिक्रिप्शन विकल्प संभव हैं। सबसे दिलचस्प बात यह है कि प्रक्रिया, जिसमें एकाधिक एन्क्रिप्शन शामिल है, हैकिंग के प्रतिरोध की डिग्री में वृद्धि नहीं करता है।

आउटपुट

सीज़र सिफर एन्क्रिप्शन के सबसे सरल प्रकारों में से एक है, जिसे अक्सर अन्य तकनीकों के साथ जोड़ा जाता है। वर्तमान में, एन्क्रिप्शन, दोनों प्रतिस्थापन और क्रमपरिवर्तन द्वारा, कंप्यूटर का उपयोग करके किया जाता है, और पर्याप्त रूप से सुरक्षित और विश्वसनीय सिफर प्राप्त करने के लिए, शास्त्रीय विधियों के संयोजन का उपयोग किया जाना चाहिए।