Angesichts der Tatsache, dass die Geschwindigkeit des digitalen Datenaustauschs in den letzten Jahren stetig zugenommen hat, rückt die Gewährleistung der Informationssicherheit beim Empfangen, Speichern und Übertragen von Daten in den Vordergrund.

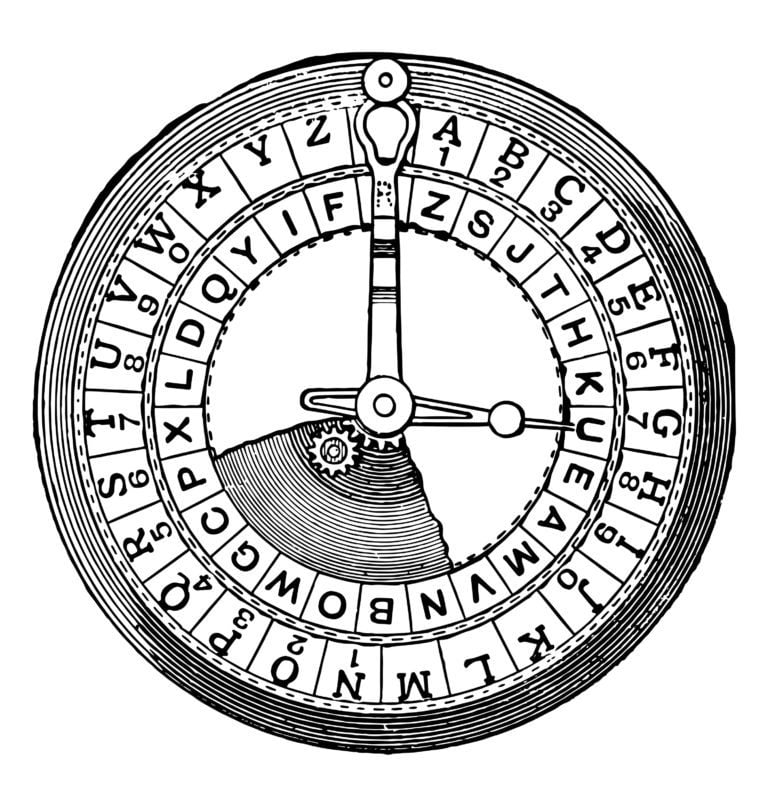

Um das Risiko zu minimieren, dass Informationen in falsche Hände geraten, ist es notwendig, ein Verschlüsselungsverfahren einzusetzen, damit nur der beabsichtigte Empfänger auf die Daten zugreifen kann. Eine der einfachsten Arten der Verschlüsselung ist die Caesar-Chiffre.

Angesichts der weiten Verbreitung von Internet-Technologien treten immer häufiger Informationssicherheitsprobleme auf, und der Schutz vertraulicher Informationen ist im Internet-Banking von größter Bedeutung. In den allermeisten Fällen ist der Anbieter verpflichtet, die Sicherheit der eigenen Infrastruktur sowie den Schutz personenbezogener Daten und Anwendungen von Kunden zu gewährleisten, wobei letztere sicherzustellen haben, dass der Anbieter alle erforderlichen Maßnahmen zur Informationssicherung getroffen hat Sicherheit.

Um das Risiko zu minimieren, dass personenbezogene Daten in falsche Hände geraten, müssen die Daten in eine unlesbare Form umgewandelt werden, und dieser Vorgang wird auf der Seite des Absenders durchgeführt, wonach bereits auf der Seite des Empfängers die Rücktransformation in eine lesbare Form erfolgt. Daher kann argumentiert werden, dass das Problem der Wahrung vertraulicher Informationen sowohl für Einzelpersonen als auch für große Unternehmen von besonderer Bedeutung ist.

Kryptographie

Die Wissenschaft, Informationen davor zu schützen, in die falschen Hände zu geraten, indem sie in eine Form umgewandelt werden, die Angreifer sowohl während der Speicherung als auch bei der Ausgabe nicht erkennen können, existiert seit mehr als zweitausend Jahren.

Das eigentliche Konzept der Kryptologie stammt von zwei Wörtern, die „versteckt“ und „schreiben“ bedeuten, was die Kommunikation für alle außer den beabsichtigten Empfängern unverständlich macht. Eine Nachricht, die gesendet werden soll, wird als Klartext bezeichnet, während eine tatsächlich gesendete Nachricht bereits verschlüsselter Text ist. Es ist üblich, zwei Haupttypen der Kryptografie zu unterscheiden, die je nach Art der Sicherheitsschlüssel, die zum Verschlüsseln und anschließenden Entschlüsseln von Daten verwendet werden, asymmetrische und symmetrische Verschlüsselungsverfahren sind.

Symmetrische Verschlüsselung

Die Verschlüsselung mit symmetrischen Schlüsseln beinhaltet die Verwendung eines einzigen Schlüssels sowohl für die Verschlüsselung als auch für die Entschlüsselung, eine Technik, die als Kryptographie mit privaten Schlüsseln bekannt ist und aktualisiert werden kann, um zusätzliche Schlüssel bereitzustellen.

Dieser Ansatz ist im Vergleich zum asymmetrischen effizienter und effizienter, und der Schlüssel wird durch den entsprechenden Verschlüsselungsalgorithmus generiert, der dann an den Empfängerabschnitt gesendet wird. Das symmetrische Verschlüsselungsverfahren ist mit einer Reihe von Problemen behaftet, da es in der Natur praktisch keine sicheren Kanäle gibt und daher der Schlüssel zusammen mit den Daten übertragen wird, was die Bandbreiteneffizienz erheblich verringert und die Kosten erhöht.

Asymmetrische Verschlüsselung

Diese Art der Verschlüsselung wird Public-Key-Kryptographie genannt, und es werden zwei Schlüssel verwendet, von denen einer, der zur Verschlüsselung verwendet wird, öffentlich und der Allgemeinheit bekannt ist, während der zweite, der zur Entschlüsselung verwendet wird, nur dem Benutzer des entsprechenden Schlüssels bekannt ist Schlüssel und ist privat. Durch die mathematische Zuordnung der Schlüssel können unter Verwendung des öffentlichen Schlüssels verschlüsselte Daten nur durch den entsprechenden privaten Schlüssel entschlüsselt werden, wodurch das Problem der symmetrischen Schlüsselverwaltungsverschlüsselung gelöst wird. Diese einzigartige Art der Verschlüsselung mit öffentlichen Schlüsseln macht sie jedoch anfälliger für Angriffe.

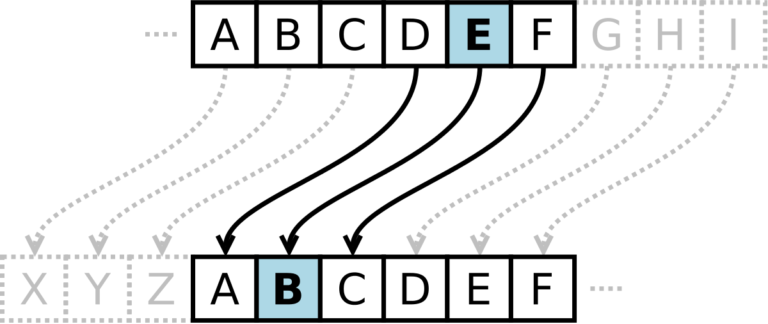

Darüber hinaus sind asymmetrische Verschlüsselungsverfahren, die eine erhebliche Rechenleistung benötigen, fast tausendmal langsamer als symmetrische Verschlüsselungen. Als Verfahren zum Konvertieren von Daten in eine unlesbare Form werden gewöhnlich Verfahren verwendet, die sich auf Permutation und Ersetzung beziehen. Ein Beispiel für ein Substitutionsverfahren ist eben die Caesar-Chiffre, die sich durch einen recht einfachen Verschlüsselungs- und Entschlüsselungsalgorithmus auszeichnet. Um das System zu entschlüsseln, muss man nicht einmal den Verschlüsselungsschlüssel kennen, der leicht genug zu knacken ist, indem man die Reihenfolge der Verschlüsselung und die Reihenfolge des Alphabets ändert.

Für den Fall, dass zuverlässig bekannt ist, dass die Caesar-Chiffre bei der Verschlüsselung verwendet wurde, müssen zur Durchführung einer Brute-Force-Kryptanalyse angesichts der Popularität von nur 26 Schlüssel in Bezug auf die englische Sprache sortiert werden Verschlüsselung und Entschlüsselung. Ist außerdem ein Buchstabe bekannt geworden, kann man durch die Bestimmung des Offsets schnell die gesamte Nachricht entschlüsseln. Eine der gebräuchlichsten Methoden in der Kryptoanalyse ist die „Häufigkeitsanalyse“, die davon ausgeht, dass sich in langen Texten und bei verschiedenen Texten derselben Sprache die Häufigkeit des Auftretens eines bestimmten Buchstabens des Alphabets nicht ändert. Besondere Berühmtheit erlangte die Methode der Frequenzkryptanalyse 1822 bei der Entzifferung ägyptischer Hieroglyphen. Seit Mitte des letzten Jahrhunderts wurde die Entwicklung der überwiegenden Mehrheit der Verschlüsselungsalgorithmen unter Berücksichtigung des Widerstands gegen die Frequenzkryptanalyse durchgeführt und wird daher normalerweise bei der Ausbildung zukünftiger Kryptographen verwendet.

Wie man die Cäsar-Chiffre entschlüsselt

Die erste Situation ermöglicht das Cracken mit den Methoden, die für eine einfache Substitutions-Chiffre verwendet werden, da es bei Verwendung ähnlicher Lösungen, wie z. B. der Frequenzanalyse, möglich sein wird, die in der Lösung verwendete Regelmäßigkeit schnell zu erkennen, auf deren Grundlage wir auf das verwendete Codierungssystem schließen können ist eine Cäsar-Chiffre. Die zweite Situation ist noch einfacher, da es beispielsweise für Englisch nur 25 Umschaltoptionen gibt, die mit der Brute-Force-Methode getestet werden können. Somit ist es möglich, ein Stück Text zu schreiben, das in einer Spalte aller möglichen Verschiebungen kodiert wurde, unter Verwendung einer Technik, die als „Vervollständigen einer einfachen Komponente“ bekannt ist.

Für den Fall, dass ein in natürlicher Sprache geschriebener Klartext vorliegt, dürfte die Decodierungsoption die einzige sein, während bei Verwendung ausreichend kurzer Nachrichten mehrere Entschlüsselungsoptionen unter Berücksichtigung verschiedener Verschiebungen möglich sind. Das Interessanteste ist, dass das mehrfach verschlüsselte Verfahren die Resistenz gegen Hackerangriffe nicht erhöht.

Ausgabe

Die Caesar-Chiffre ist eine der einfachsten Arten der Verschlüsselung, oft kombiniert mit anderen Techniken. Derzeit wird die Verschlüsselung, sowohl durch Substitution als auch durch Permutation, unter Verwendung von Computern durchgeführt, und um eine ausreichend sichere und zuverlässige Chiffre zu erhalten, sollte eine Kombination klassischer Verfahren verwendet werden.