Considerando que a velocidade de troca de dados digitais vem aumentando constantemente nos últimos anos, a garantia da segurança das informações no recebimento, armazenamento e transmissão de dados vem à tona.

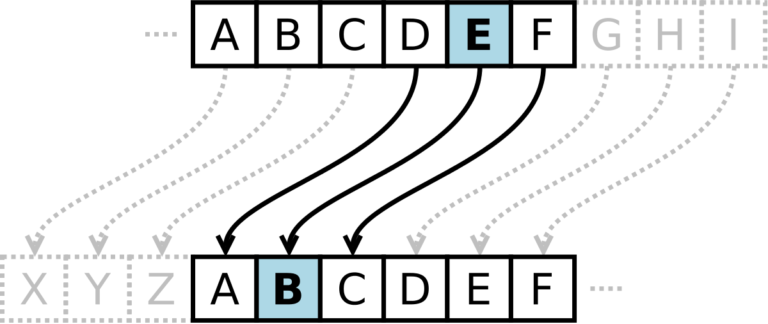

Para minimizar o risco de as informações caírem em mãos erradas, é necessário utilizar um procedimento de criptografia para que apenas o destinatário pretendido possa acessar os dados. Um dos tipos mais simples de codificação é a cifra de César.

Dado o uso generalizado das tecnologias da Internet, os problemas de segurança da informação estão surgindo cada vez com mais frequência, e a proteção de informações confidenciais é da maior importância no Internet banking. Na grande maioria dos casos, o prestador é obrigado a garantir a segurança da sua própria infraestrutura, bem como a proteção dos dados pessoais e das aplicações dos clientes, devendo este último certificar-se de que o prestador tomou todas as medidas necessárias para garantir a informação segurança.

Para minimizar os riscos de os dados pessoais caírem em mãos erradas, os dados devem ser convertidos em formato ilegível, sendo este procedimento efectuado do lado do remetente, após o que, já do lado do destinatário, a transformação inversa em forma legível ocorre. Assim, pode-se argumentar que o problema da manutenção de informações confidenciais é de particular relevância tanto para pessoas físicas quanto para grandes empresas.

Criptografia

A ciência de proteger as informações de cair em mãos erradas, convertendo-as em uma forma que os invasores não conseguem reconhecer durante o armazenamento e a emissão, existe há mais de dois mil anos.

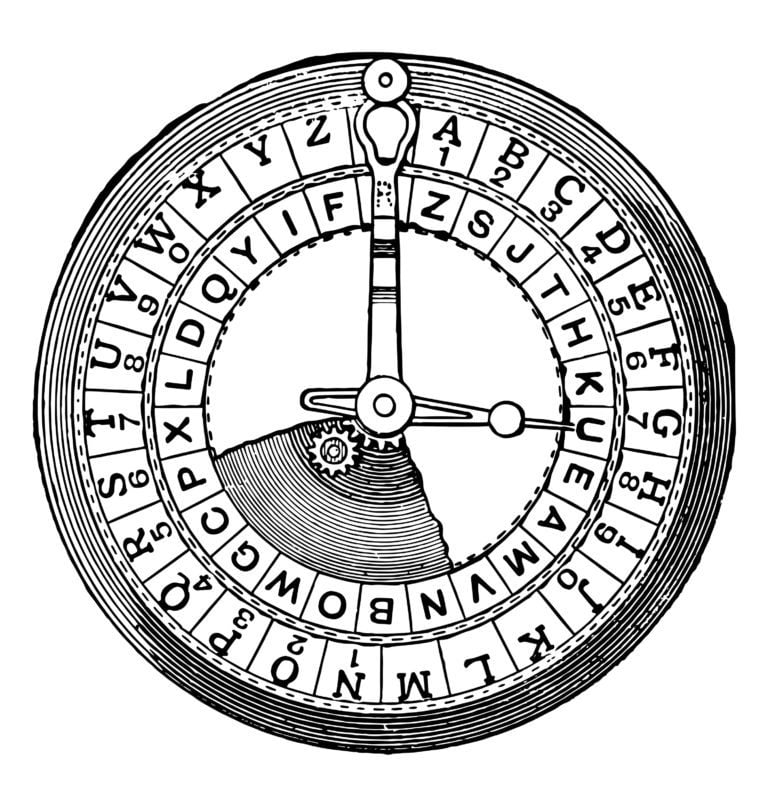

O próprio conceito de criptologia vem de duas palavras que significam “escondido” e “escrever”, o que torna a comunicação incompreensível para todos, exceto para os destinatários pretendidos. Uma mensagem que deveria ser enviada é chamada de texto simples, enquanto uma que é realmente enviada já é texto criptografado. É costume distinguir dois tipos principais de criptografia, que, dependendo do tipo de chaves de segurança usadas para criptografar e descriptografar os dados, métodos de codificação assimétrica e simétrica.

Criptografia simétrica

A criptografia de chave simétrica envolve o uso de uma única chave para criptografia e descriptografia, uma técnica conhecida como criptografia de chave privada que pode ser atualizada para fornecer chaves adicionais.

Essa abordagem, em comparação com a assimétrica, é mais eficiente e eficiente, e a chave é gerada pelo algoritmo de criptografia apropriado, que é então enviado para a seção do destinatário. O método de criptografia simétrica está cheio de problemas, já que praticamente não há canais seguros na natureza e, portanto, a chave é transmitida junto com os dados, o que reduz significativamente a eficiência da largura de banda e aumenta os custos.

Criptografia assimétrica

Esse tipo de criptografia é chamado de criptografia de chave pública, e são usadas duas chaves, uma das quais, usada para criptografia, é pública e conhecida do público em geral, enquanto a segunda, usada para descriptografia, é conhecida apenas pelo usuário da correspondente. chave e é privado. Ao associar matematicamente as chaves, os dados criptografados usando a chave pública só podem ser descriptografados pela chave privada correspondente, resolvendo assim o problema da criptografia de gerenciamento de chave simétrica. No entanto, essa natureza única da criptografia de chave pública a torna mais vulnerável a ataques.

Além disso, os métodos de criptografia assimétrica, que exigem poder computacional significativo, são quase mil vezes mais lentos que a criptografia simétrica. Como métodos para converter dados em uma forma ilegível, geralmente são usados métodos relacionados à permutação e substituição. Um exemplo de método de substituição é apenas a cifra de César, que se distingue por um algoritmo de criptografia e descriptografia bastante simples. Para descriptografar o sistema, não é necessário conhecer a chave de criptografia, que é fácil de decifrar alterando a ordem da criptografia e alterando a ordem do alfabeto.

No caso de se saber com segurança que a cifra de César foi usada na codificação, para realizar a criptoanálise de força bruta, será necessário classificar apenas 26 chaves, em relação ao idioma inglês, dada a popularidade do criptografia e descriptografia. Além disso, se uma letra for conhecida, ao determinar o deslocamento, você poderá descriptografar rapidamente a mensagem inteira. Um dos métodos mais comuns utilizados em criptoanálise é a “análise de frequência”, que assume que em textos longos, e para diferentes textos de um mesmo idioma, a frequência de ocorrência de uma determinada letra do alfabeto não muda. O método de criptoanálise de frequência ganhou fama particular em 1822, no processo de decifrar hieróglifos egípcios. Desde meados do século passado, o desenvolvimento da grande maioria dos algoritmos de criptografia foi realizado levando em consideração a resistência à criptoanálise de frequência e, portanto, geralmente é usado no processo de treinamento de futuros criptógrafos.

Como decifrar a cifra de César

A primeira situação permite o cracking utilizando os métodos utilizados para uma cifra de substituição simples, pois utilizando soluções semelhantes, como a análise de frequência, será possível notar rapidamente a regularidade utilizada na solução, com base na qual podemos concluir que o sistema de codificação utilizado é uma cifra de César. A segunda situação é ainda mais simples, pois, por exemplo, em inglês, existem apenas 25 opções de turno que podem ser testadas usando o método de força bruta. Assim, é possível escrever um pedaço de texto que foi codificado em uma coluna de todos os deslocamentos possíveis, usando uma técnica conhecida como “completar um componente simples”.

No caso de haver um texto simples escrito em linguagem natural, é provável que a opção de decodificação seja a única, enquanto ao usar mensagens suficientemente curtas, várias opções de descriptografia são possíveis, levando em consideração várias mudanças. O mais interessante é que o procedimento, que envolve criptografia múltipla, não aumenta o grau de resistência aos hackers.

Saída

A cifra de César é um dos tipos mais simples de criptografia, muitas vezes combinada com outras técnicas. Atualmente, a criptografia, tanto por substituição quanto por permutação, é realizada por meio de computadores e, para obter uma cifra suficientemente segura e confiável, deve-se usar uma combinação de métodos clássicos.