بالنظر إلى حقيقة أن سرعة تبادل البيانات الرقمية كانت تتزايد باستمرار في السنوات الأخيرة ، فإن ضمان أمن المعلومات عند استلام وتخزين ونقل البيانات يأتي في المقدمة.

لتقليل مخاطر وقوع المعلومات في الأيدي الخطأ ، من الضروري استخدام إجراء تشفير حتى يتمكن المستلم المقصود فقط من الوصول إلى البيانات. أحد أبسط أنواع الترميز هو تشفير قيصر.

نظرًا لانتشار استخدام تقنيات الإنترنت على نطاق واسع ، تظهر مشاكل أمن المعلومات أكثر فأكثر ، وتعتبر حماية المعلومات السرية ذات أهمية قصوى في الخدمات المصرفية عبر الإنترنت. في الغالبية العظمى من الحالات ، يلتزم المزود بضمان أمان البنية التحتية الخاصة به ، فضلاً عن حماية البيانات الشخصية وتطبيقات العملاء ، بينما يجب على الأخير التأكد من أن المزود قد اتخذ جميع التدابير اللازمة لضمان المعلومات الأمان.

لتقليل مخاطر وقوع البيانات الشخصية في الأيدي الخطأ ، يجب تحويل البيانات إلى نموذج غير قابل للقراءة ، ويتم تنفيذ هذا الإجراء من جانب المرسل ، وبعد ذلك ، من جانب المستلم بالفعل ، يتم التحويل العكسي إلى الشكل المقروء يحدث. وبالتالي ، يمكن القول أن مشكلة الحفاظ على سرية المعلومات ذات أهمية خاصة لكل من الأفراد والشركات الكبيرة.

التشفير

علم حماية المعلومات من الوقوع في الأيدي الخطأ ، عن طريق تحويلها إلى شكل لا يستطيع المهاجمون التعرف عليه أثناء التخزين والإصدار ، موجود منذ أكثر من ألفي عام.

يأتي مفهوم التشفير من كلمتين تعنيان “مخفي” و “كتابة” ، مما يجعل الاتصال غير مفهوم للجميع باستثناء المستلمين المقصودين. تسمى الرسالة التي من المفترض إرسالها نصًا عاديًا ، بينما الرسالة التي يتم إرسالها بالفعل هي نص مشفر بالفعل. من المعتاد التمييز بين نوعين رئيسيين من التشفير ، وهما ، اعتمادًا على نوع مفاتيح الأمان المستخدمة لتشفير البيانات ثم فك تشفيرها ، طرق التشفير غير المتماثلة والمتناظرة.

التشفير المتماثل

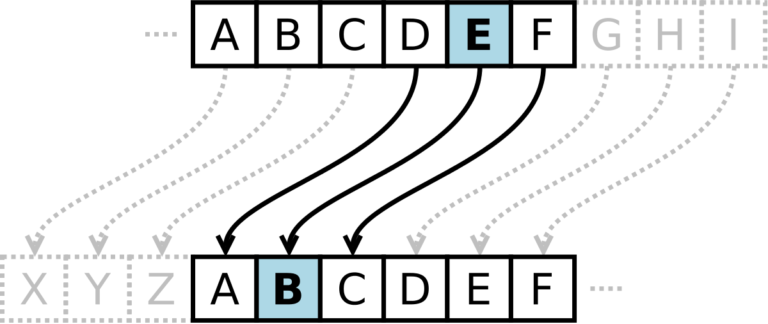

يتضمن تشفير المفتاح المتماثل استخدام مفتاح واحد لكل من التشفير وفك التشفير ، وهي تقنية تُعرف باسم تشفير المفتاح الخاص الذي يمكن تحديثه لتوفير مفاتيح إضافية.

هذا النهج ، بالمقارنة مع الأسلوب غير المتماثل ، أكثر كفاءة وفعالية ، ويتم إنشاء المفتاح بواسطة خوارزمية التشفير المناسبة ، والتي يتم إرسالها بعد ذلك إلى قسم المستلم. طريقة التشفير المتماثل مليئة بعدد من المشاكل ، حيث لا توجد قنوات آمنة عمليًا في الطبيعة ، وبالتالي يتم نقل المفتاح مع البيانات ، مما يقلل بشكل كبير من كفاءة عرض النطاق الترددي ، مع زيادة التكاليف.

تشفير غير متماثل

يسمى هذا النوع من التشفير تشفير المفتاح العام ، ويتم استخدام مفتاحين ، أحدهما ، المستخدم للتشفير ، هو عام ومعروف لعامة الناس ، بينما الثاني ، المستخدم لفك التشفير ، معروف فقط لمستخدم المقابلة. مفتاح وخاص. من خلال ربط المفاتيح رياضيًا ، لا يمكن فك تشفير البيانات المشفرة باستخدام المفتاح العام إلا عن طريق المفتاح الخاص المقابل ، وبالتالي حل مشكلة تشفير إدارة المفاتيح المتماثلة. ومع ذلك ، فإن هذه الطبيعة الفريدة لتشفير المفتاح العام تجعله أكثر عرضة للهجوم.

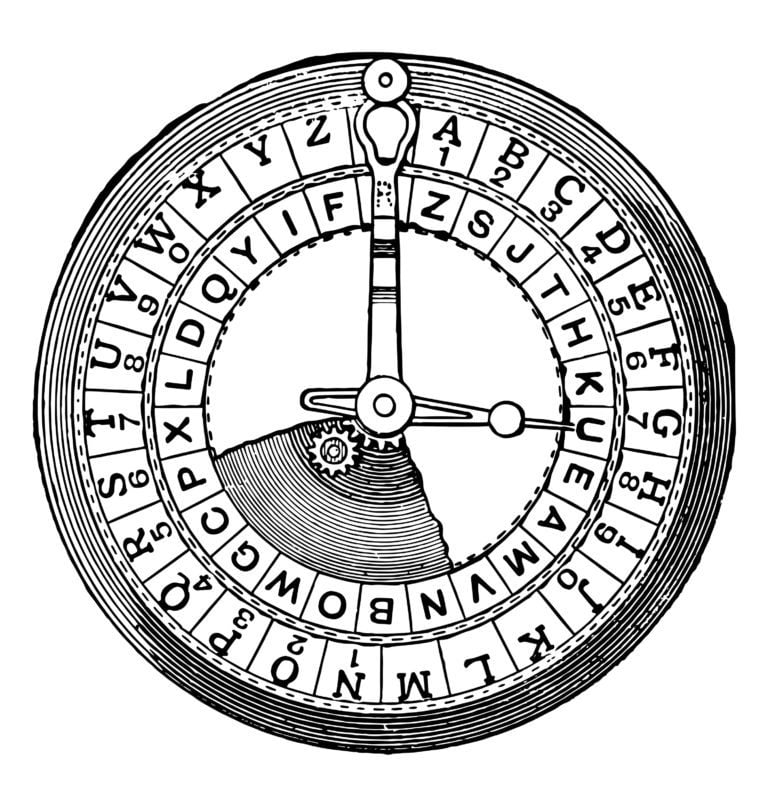

بالإضافة إلى ذلك ، فإن طرق التشفير غير المتماثلة ، والتي تتطلب قوة حوسبة كبيرة ، تكون أبطأ بنحو ألف مرة من التشفير المتماثل. كطرق لتحويل البيانات إلى شكل غير قابل للقراءة ، عادة ما يتم استخدام الطرق المتعلقة بالتبديل والاستبدال. أحد الأمثلة على طريقة الاستبدال هو مجرد تشفير قيصر ، والذي يتميز بخوارزمية تشفير وفك تشفير بسيطة إلى حد ما. لفك تشفير النظام ، لا يحتاج المرء حتى إلى معرفة مفتاح التشفير ، وهو أمر سهل بما يكفي للتصدع عن طريق تغيير ترتيب التشفير وتغيير ترتيب الأبجدية.

في حالة ما إذا كان معروفًا بشكل موثوق أنه تم استخدام تشفير قيصر في الترميز ، فمن أجل إجراء تحليل التشفير بالقوة الغاشمة ، سيكون من الضروري فقط الفرز من خلال 26 مفتاحًا ، فيما يتعلق باللغة الإنجليزية ، نظرًا لشعبية التشفير وفك التشفير. بالإضافة إلى ذلك ، إذا أصبح حرفًا واحدًا معروفًا ، فعند تحديد الإزاحة ، يمكنك فك تشفير الرسالة بأكملها بسرعة. واحدة من أكثر الطرق شيوعًا المستخدمة في تحليل الشفرات هي “تحليل التردد” ، والتي تفترض أنه في النصوص الطويلة ، وفي النصوص المختلفة من نفس اللغة ، لا يتغير تكرار حدوث حرف معين من الأبجدية. اكتسبت طريقة تحليل الشفرات التردد شهرة خاصة في عام 1822 ، في عملية فك رموز الهيروغليفية المصرية. منذ منتصف القرن الماضي ، تم تطوير الغالبية العظمى من خوارزميات التشفير مع مراعاة مقاومة تحليل التشفير الترددي ، وبالتالي يتم استخدامه عادةً في عملية تدريب مصممي التشفير في المستقبل.

كيفية فك تشفير قيصر

يسمح الموقف الأول بالتكسير باستخدام الطرق المستخدمة لتشفير بديل بسيط ، نظرًا لاستخدام حلول مماثلة ، مثل تحليل التردد ، سيكون من الممكن ملاحظة الانتظام المستخدم في الحل بسرعة ، وبناءً عليه يمكننا أن نستنتج أن نظام الترميز المستخدم هي شفرة قيصر. الموقف الثاني أكثر بساطة ، لأنه على سبيل المثال ، اللغة الإنجليزية ، لا يوجد سوى 25 خيار تغيير يمكن اختبارها باستخدام طريقة القوة الغاشمة. وبالتالي ، من الممكن كتابة جزء من النص تم ترميزه في عمود لجميع التحولات الممكنة ، باستخدام تقنية تُعرف باسم “إكمال مكون بسيط”.

في حالة وجود نص عادي مكتوب بلغة طبيعية ، فمن المحتمل أن يكون خيار فك التشفير هو الخيار الوحيد ، بينما عند استخدام رسائل قصيرة بدرجة كافية ، يكون هناك عدد من خيارات فك التشفير الممكنة ، مع مراعاة التحولات المختلفة. الشيء الأكثر إثارة للاهتمام هو أن الإجراء ، الذي يتضمن تشفيرًا متعددًا ، لا يزيد من درجة مقاومة القرصنة.

الإخراج

يعد تشفير Caesar أحد أبسط أنواع التشفير ، وغالبًا ما يتم دمجه مع تقنيات أخرى. حاليًا ، يتم التشفير ، عن طريق الاستبدال والتبديل ، باستخدام أجهزة الكمبيوتر ، ومن أجل الحصول على تشفير آمن وموثوق بدرجة كافية ، يجب استخدام مجموعة من الأساليب الكلاسيكية.